type

status

date

slug

summary

tags

category

icon

password

一、目标

.png?table=block&id=f532a2a8-cfb6-4166-85b6-d53bd50eee05&t=f532a2a8-cfb6-4166-85b6-d53bd50eee05&width=1104&cache=v2)

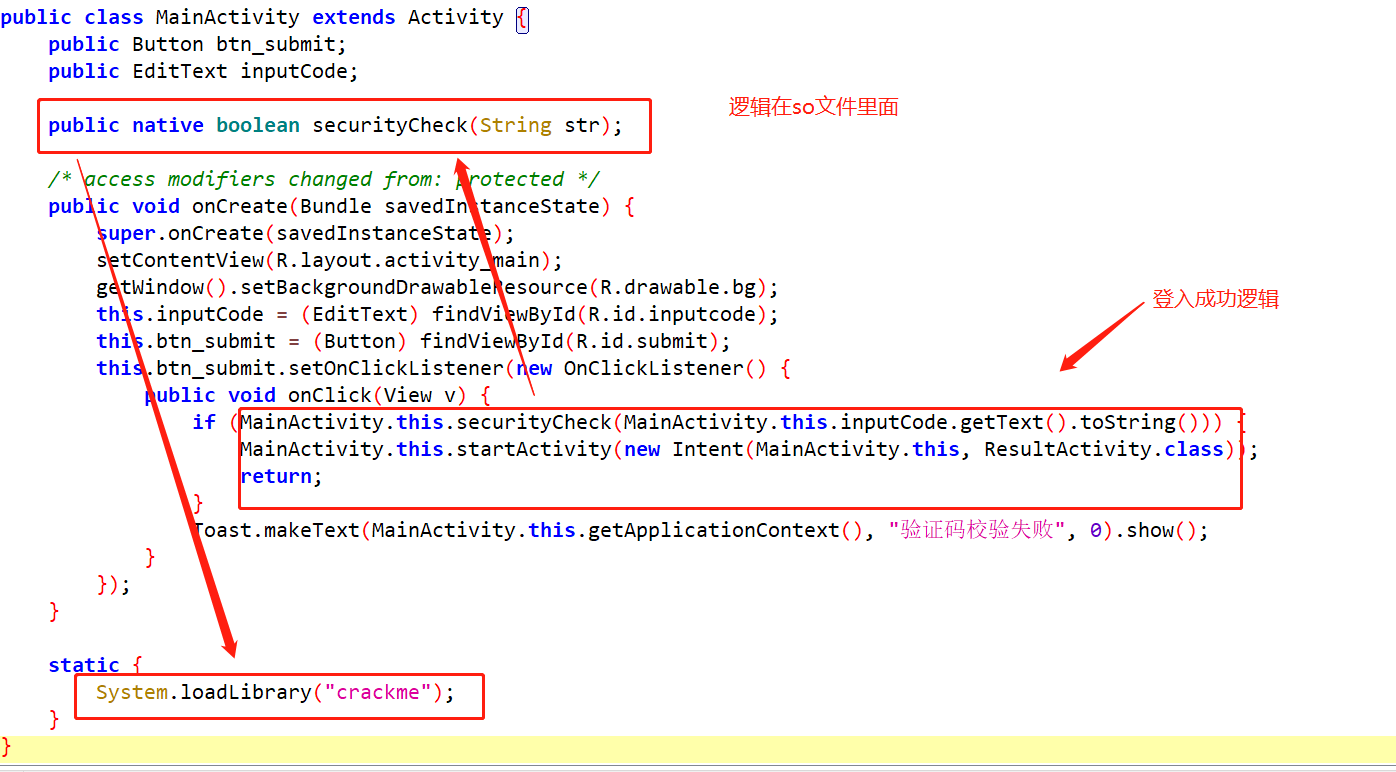

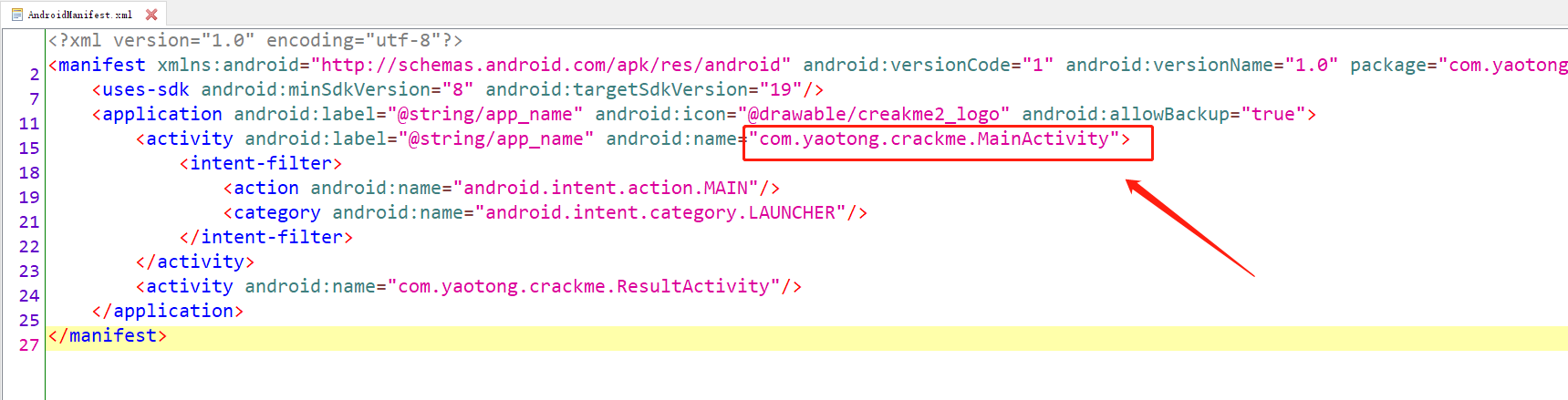

二、查看java代码

二话不说上jadx,通过AndroidManifest.xml文件确定入口。

三、IDA静态分析

.png?table=block&id=2938de01-050b-41b4-b6a0-f399b36ba569&t=2938de01-050b-41b4-b6a0-f399b36ba569&width=1104&cache=v2)

四、IDA动态分析

打上断点

.png?table=block&id=a956f56e-7228-4e26-976b-8e518e1d35e5&t=a956f56e-7228-4e26-976b-8e518e1d35e5&width=1104&cache=v2)

还没等到断点的时候,程序就崩溃了,猜测有反调试。

这次在JNI_OnLoad下断点,看看是哪里崩溃的,多次尝试发现在此处崩溃,用00000000修改此处命令。

修改前

修改后

反调试安全跳过,重新在Java_com_yaotong_crackme_MainActivity_securityCheck 设置断点。

查看R2寄存器

Flag = aiyou,bucuoo

AliCrackme主要考验了过反调试和动态调试,还挺简单.jpg

- 作者:404False

- 链接:https://blog.404nofoundx.top//article/8dca2b0f-c6e8-4749-b3c2-17fb73ab88f6

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。