type

status

date

slug

summary

tags

category

icon

password

一、抓包

POST请求,url和header里面都携带一个sign,url中的sign猜测可能是根据From表单进行的加密,修改参数,显示签名错误,header里面可能是根据时间戳进行的加密。

二、Header中的sign

1、Java层分析

首先分析header中的sign,搜索 "sign",Hook一下,对照抓包找一下,二三都很像挨个试一下。

.png?table=block&id=b0b824b1-4649-4993-90bb-5c7ff74e6084&t=b0b824b1-4649-4993-90bb-5c7ff74e6084&width=1104&cache=v2)

.png?table=block&id=53b450a0-c994-4396-bd9e-74f5a6ddac3e&t=53b450a0-c994-4396-bd9e-74f5a6ddac3e&width=1104&cache=v2)

Hook下入参和出参。

2、So层分析

静态方法

.png?table=block&id=67ab5201-c46c-435d-bc12-1e72e3da9bd2&t=67ab5201-c46c-435d-bc12-1e72e3da9bd2&width=1104&cache=v2)

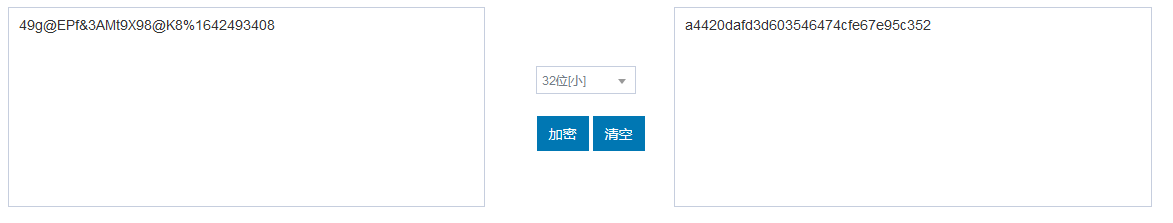

然后hook一下j_decode返回的是49g@EPf&3AMt9X98@K8%,出参结果是字符串加时间戳做的md5。

.png?table=block&id=3ada2fc3-1087-4eb2-b70a-f9e138aacdbd&t=3ada2fc3-1087-4eb2-b70a-f9e138aacdbd&width=1104&cache=v2)

Frida脚本

三、Url中的sign

1、Java层分析

搜索 ?sign=,结果只有三个,直接全部hook一下最后确定是com.android36kr.a.d.c.a.a.d,参数二是From表单中的数据。

.png?table=block&id=e27cbd2f-252d-4356-80ad-7440b87cc227&t=e27cbd2f-252d-4356-80ad-7440b87cc227&width=1104&cache=v2)

.png?table=block&id=e5bd2b3c-f653-4c0d-9c57-20f5bbf45a08&t=e5bd2b3c-f653-4c0d-9c57-20f5bbf45a08&width=1104&cache=v2)

.png?table=block&id=79b3b32a-8b9a-416f-8ebd-829f63272320&t=79b3b32a-8b9a-416f-8ebd-829f63272320&width=1104&cache=v2)

2、So层分析

j_j_EncryptMD5str猜测是MD5,传进去吃字符串是From表单+"OooCsekkuOZOHZChPO5-WQ",验证一下,和猜想一样。

.png?table=block&id=080c8e98-531d-4c7b-9786-df1d43fd3a49&t=080c8e98-531d-4c7b-9786-df1d43fd3a49&width=1104&cache=v2)

.png?table=block&id=f6b84fcc-3e5d-4f02-9647-34ac632023e3&t=f6b84fcc-3e5d-4f02-9647-34ac632023e3&width=1104&cache=v2)

四、设备参数

.png?table=block&id=db924171-d315-4390-82ad-ad95bab4cbbf&t=db924171-d315-4390-82ad-ad95bab4cbbf&width=1104&cache=v2)

.png?table=block&id=ead38210-0664-41ec-af48-f1e157782bc4&t=ead38210-0664-41ec-af48-f1e157782bc4&width=2000&cache=v2)

安卓逆向深似海,从此开发是路人,还是要多做多学,逆的多了,也就顺手了。欢迎关注我的公众号,一起讨论爬虫安卓逆向知识。

- 本文章仅供学习交流,切勿用于非法通途,如有侵犯贵司请及时联系删除

- 作者:404False

- 链接:https://blog.404nofoundx.top//article/c6b13ce3-4c9a-4a62-8794-77875377e3ba

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。